Tai mašinu versta tekstas, kuriame gali būti klaidų!

VPN, arba Virtualus Privatus Tinklas, yra sprendimas, leidžiantis mums sukurti saugų (užšifruotą) ryšį su kitu tinklu ir įrenginiais per internetą.

Pirmiausia, kas yra privatus tinklas? (ne VPN)

Privatus tinklas yra tinklas, kuris yra izoliuotas nuo kitų tinklų. Tai gali būti įmonės tinklas, namų tinklas arba kitas tinklo tipas, kuris nėra atviras visiems. Atviras tinklas, pavyzdžiui, oro uoste, taip pat techniškai yra privatus tinklas, tačiau jie paprastai sukonfigūruoti taip, kad izoliuotų įrenginius vienas nuo kito, kad padidintų saugumą.

Tenkt scenario

Įsivaizduokite, kad turite spausdintuvą namuose, kurį norite naudoti dokumentui atspausdinti. Šis spausdintuvas prijungtas prie jūsų namų tinklo, todėl turi privačią IP adresą, prieinamą tik įrenginiams, prijungtiems prie jūsų tinklo. Galite be problemų spausdinti iš savo kompiuterio namuose, tačiau jūsų kaimynas yra kitame tinkle ir negali tiesiogiai pasiekti jūsų spausdintuvo.

Taip pat negalite bendrauti su spausdintuvu iš, pavyzdžiui, mokyklos ar kitų tinklų, nes spausdintuvas nėra atidarytas internete (tai turėtų būti taip pat dėl saugumo priežasčių).

Merk: Ingen regler uten unntak…

Kai kurie įrenginiai siūlo sprendimus, kuriuose naudojamos VPN tipo technologijos, leidžiančios spausdinti dokumentus iš bet kurios vietos pasaulyje, kol turite prieigą prie interneto. Tai gali sukelti saugumo riziką, todėl būkite atsargūs, ką prijungiate prie savo tinklo, ypač su IoT įrenginiais ar stebėjimo kameromis.

Ar pastebėjote, kad kiek kartą prisijungus prie naujo tinklo, jums užduodamas klausimas, ar prisijungiate prie „privataus“ ar „viešojo“ tinklo?

Tai todėl, kad Windows (ar kitos operacinės sistemos) naudoja šią informaciją, kad nustatytų, kokias užugnio taisykles taikyti jūsų įrenginiui apsaugoti. Privatūs tinklai paprastai yra nesaugūs (visi prijungti įrenginiai automatiškai pasitiki vienas kitu), todėl yra pažeidžiami kitų to paties tinklo įrenginių. Priešingai, mašinoms, esančioms tame pačiame tinkle, lengviau dalytis spausdintuvais, failais ir kitais ištekliais.

Komerciniai dalyviai

Yra daug komercinių dalyvių, kurie siūlo VPN paslaugas, reklamuodami, kad jie gali apsaugoti jūsų privatumą internete ir leisti naršyti anonimiškai. Tai nebūtinai visa tiesa, ir svarbu žinoti, ką VPN iš tikrųjų daro.

Praktiškai tai reiškia, kad tinklo ryšys perkeliama į kitą vietą (dažnai į kitą šalį), nes naudojame VPN serverius kaip tarpininką nuo mūsų kliento iki interneto.

Komercinis VPN != saugumas

Daugelis dalyvių save reklamuoja kaip paslaugą, kuri siūlo didesnį saugumą, tačiau daugumai vartotojų tai nėra tiesa. Kai apsilankome svetainėse, naudojančiose HTTPS (net ir viešame „wifi“ tinkle), ryšys jau yra užšifruotas, todėl VPN nebūtinai suteiks papildomo saugumo. Jis taip pat negali visiškai „paslėpti“ jūsų veiklos nuo jūsų interneto paslaugų teikėjo.

Kai kuriose šalyse ar vietose tai gali būti naudinga, tačiau svarbu žinoti, kad perkeliate savo pasitikėjimą nuo savo interneto paslaugų teikėjo prie VPN paslaugų teikėjo.

Viešieji tinklai

Dažnai girdime, kad neturėtume jungtis prie nesaugomų viešųjų tinklų, pavyzdžiui, kavinėse, oro uostuose, viešbučiuose ir kt. Tai nebūtinai problema, jei naudojame HTTPS (užšifruotą) norėdami apsilankyti svetainėse.

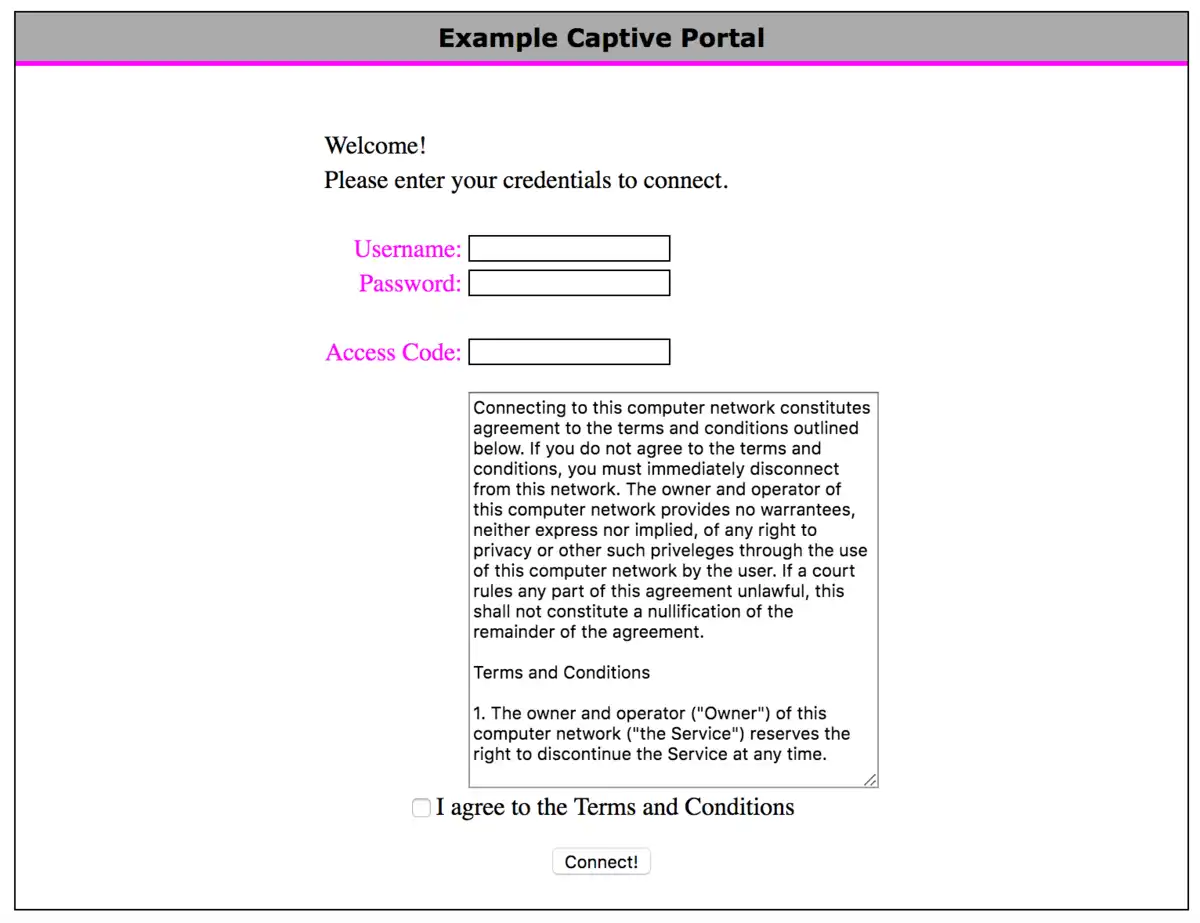

Problema gali kilti, jei kas nors sukuria „netikrą“ tinklą, pavyzdžiui, su kenksmingu Captive Portal (svetaine, kuriai paprastai reikia prisijungimo ar sąlygų patvirtinimo prieš gaunant prieigą prie interneto).

Ar patikrinote, ar jūsų mobiliajame telefone ar nešiojamajame kompiuteryje įjungta „automatinė jungtis“ prie atvirų tinklų? Tai gali priversti jūsų įrenginį jungtis prie kenksmingo tinklo, net jei nežinote.

Kam mes galime naudoti VPN?

VPN galima naudoti įrenginiams prijungti per tinklus, tarsi jie būtų tame pačiame (privatiame) tinkle, saugiau, nei tiesiogiai atidengiant įrenginius internete (atidarant prievadus ugdaraityje). Atkreipkite dėmesį, kad vis tiek turime VPN serverį, prie kurio galime prisijungti, galime jį nustatyti patys (reikalauja atidarymo ugdaraityje) arba naudoti paslaugų teikėją, kuris mums siūlo relę (tarpininką). Populiarūs variantai yra OpenVPN, WireGuard ir IPsec.

Eksempel

Turite žaidimų kompiuterį, kurį norite prijungti prie nešiojamojo kompiuterio mokykloje naudodami nuotolinio darbalauko programinę įrangą (RDP). Tuomet galite nustatyti VPN sprendimą, leidžiantį prisijungti prie savo namų tinklo, o tada naudoti RDP, kad prisijungtumėte prie savo žaidimų kompiuterio taip, tarsi būtumėte namuose.

Mūsų atveju mes jį panaudosime, kad galėtume pasiekti mokyklos išteklius iš kitų pasaulio vietų, o vėliau nagrinėsime debesų kompiuteriją, kur norime saugiai prisijungti prie virtualių serverių debesyje. Paprastai mes atidarome prievadą į savo serverį, kad tai nustatytume, o tada uždarome serverį (dažniausiai Site-to-site VPN).

Vienintelis praktinis skirtumas yra tas, kad per mūsų VPN tinklą gauname kitą IP adresą (pvz., dažnai naudojamas 100.64.x.x/10 VPN), tačiau funkcionalumas yra toks pat, tarsi būtume tame pačiame tinkle. Tai reiškia, kad galime naudoti, pavyzdžiui, RDP, SSH, FTP (File Transfer Protocol) ir kt., neturėdami atidaryti mūsų paslaugų ugdydaryje.

Užduotis 1 – TailScale VPN įdiegimas

Užduotis 1 – TailScale VPN įdiegimas

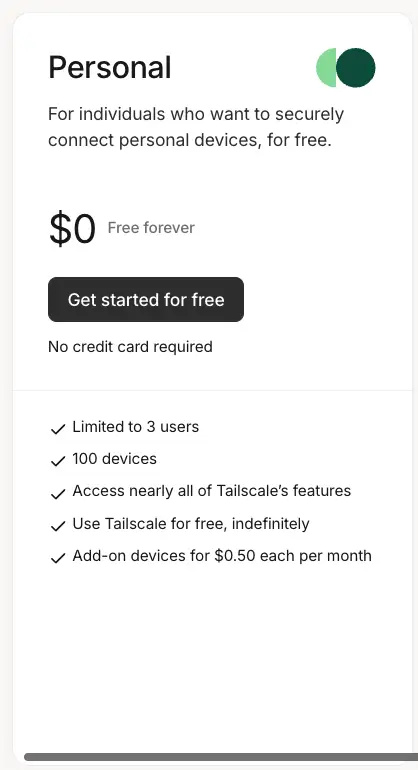

Laimei, VPN įdiegimas yra paprastas, ypač jei naudojate tokią paslaugą kaip TailScale. Tai komercinė paslauga, kuri siūlo paprastą būdą įdiegti WireGuard VPN, kuris suteikia mums daugiau nei pakankamai funkcionalumo nemokamu lygiu (100 įrenginių).

Sekite įdiegimo procesu, kaip nurodyta dokumentacijoje: https://tailscale.com/download

Merk

Jums reikės VPN visuose įrenginiuose, kuriuos norite prijungti prie tinklo. Tai apima tiek serverius, kompiuterius, mobiliuosius telefonus ir kt.

Užduotis 2 – Nustatykite Išėjimo Mazgą

Užduotis 2 – Nustatykite Išėjimo Mazgą

Išėjimo mazgas Tailscale tinkle yra įrenginys, kuris veikia kaip vartai visam srautui iš kitų Tailscale tinklo įrenginių. Tai nukreipia visą srautą per šį įrenginį, o tai gali būti naudinga norint pasiekti išteklius tam tikrame tinkle arba gauti naują IP adresą, kad būtų galima apeiti geografinius apribojimus.

Mes naudojame Nginx Proxy Manager, kad apribotume prieigą prie tam tikrų išteklių pagal IP adresą (pvz., jūsų Proxmox serverį), o su išėjimo mazgu mokykloje galėsite gauti IP adresą, kuris yra „mokykloje“, kad ir kur bebūtumėte pasaulyje.

Vadovaukitės dokumentacija, kad nustatytumėte išėjimo mazgą: https://tailscale.com/kb/1103/exit-nodes#configure-an-exit-node

Obs! “Edit Routes” meniu

Nepamirškite įjungti „Use as Exit Node“ TailScale meniu įrenginyje, kurį nustatėte kaip išėjimo mazgą. Tai yra dažna pamirštama žingsnis.

Exit-Node ant vps į debesį!

Jeigu įrengiate virtualią mašiną kitoje šalyje per pvz. Azure (kur gaunate nemokamą kreditą studentams), galite lengvai įrengti Exit-Node, kad gautumėte IP adresą toje šalyje – taip pat, kaip komercinė VPN paslauga, su mažesnėmis apribojimais ir daugiau žinių!