To jest tekst przetłumaczony maszynowo, który może zawierać błędy!

VPN, czyli Virtual Private Network, to rozwiązanie, które pozwala nam utworzyć bezpieczne (zaszyfrowane) połączenie z inną siecią i urządzeniami przez internet.

Najpierw, co to jest sieć prywatna? (nie VPN)

Sieć prywatna to sieć, która jest izolowana od innych sieci. Może to być sieć firmowa, sieć domowa lub inny typ sieci, która nie jest otwarta dla wszystkich. Sieć otwarta, na przykład na lotnisku, jest również technicznie siecią prywatną, ale zazwyczaj jest skonfigurowana tak, aby izolować urządzenia od siebie w celu zwiększenia bezpieczeństwa.

Tenkt scenario

Wyobraź sobie, że masz drukarkę w domu, której chcesz użyć do wydrukowania dokumentu. Ta drukarka jest podłączona do Twojej sieci domowej i ma więc prywatny adres IP, dostępny tylko dla urządzeń podłączonych do Twojej sieci. Możesz bez problemu drukować z komputera w domu, ale Twój sąsiad jest w innej sieci i nie może bezpośrednio uzyskać dostępu do Twojej drukarki.

Nie możesz również komunikować się z drukarką ze szkoły lub innych sieci, ponieważ drukarka nie jest wystawiona na internet (co również nie powinno mieć miejsca ze względów bezpieczeństwa).

Merk: Ingen regler uten unntak…

Niektóre urządzenia oferują jednak rozwiązania, które wykorzystują technologię podobną do VPN, aby umożliwić drukowanie dokumentów z dowolnego miejsca na świecie, o ile masz dostęp do internetu. Może to wiązać się z ryzykiem dla bezpieczeństwa, więc uważaj na to, co podłączasz do swojej sieci, szczególnie urządzenia IoT lub kamery monitoringu.

Czy zauważyłeś, że za każdym razem, gdy łączysz się z nową siecią, pojawia się pytanie, czy łączysz się z siecią „prywatną” czy „publiczną”?

Dzieje się tak, ponieważ Windows (lub inne systemy operacyjne) wykorzystuje te informacje do określenia, jakie reguły zapory ogniowej mają być stosowane w celu ochrony Twojego urządzenia. Sieć prywatna jest zazwyczaj niezabezpieczona (wszystkie podłączone urządzenia automatycznie sobie ufają) i dlatego jest podatna na inne urządzenia w tej samej sieci. Z drugiej strony, łatwiej jest udostępniać drukarki, pliki i inne zasoby, gdy maszyny znajdują się w tej samej sieci.

Komercyjni operatorzy

Istnieje wielu komercyjnych operatorów oferujących usługi VPN, którzy reklamują się, zapewniając, że mogą chronić Twoją prywatność w Internecie i umożliwić anonimowe przeglądanie. Nie zawsze jest to cała prawda i ważne jest, aby zdawać sobie sprawę, co VPN rzeczywiście robi.

W praktyce przesuwa to połączenie sieciowe w inne miejsce (często do innego kraju), ponieważ używamy serwerów VPN jako pośrednika między naszym klientem a Internetem.

Komercyjna VPN != bezpieczeństwo

Wielu dostawców reklamuje się jako usługa oferująca zwiększone bezpieczeństwo, ale dla większości użytkowników nie jest to prawda. Kiedy odwiedzamy strony internetowe korzystające z HTTPS (nawet w publicznej sieci Wi-Fi), połączenie jest już szyfrowane, a VPN niekoniecznie oferuje dodatkowe bezpieczeństwo. Nie może również całkowicie „ukryć” Twojej aktywności przed Twoim dostawcą internetu.

W niektórych krajach lub miejscach może to być korzystne, ale ważne jest, aby zdawać sobie sprawę, że przenosisz zaufanie od swojego dostawcy internetu do dostawcy VPN.

Publiczne sieci

Często słyszymy, żeby nie łączyć się z niezabezpieczonymi publicznymi sieciami, takimi jak w kawiarniach, na lotniskach, w hotelach, itp. Niekoniecznie jest to problematyczne, o ile używamy HTTPS (zaszyfrowanego) do odwiedzania stron internetowych.

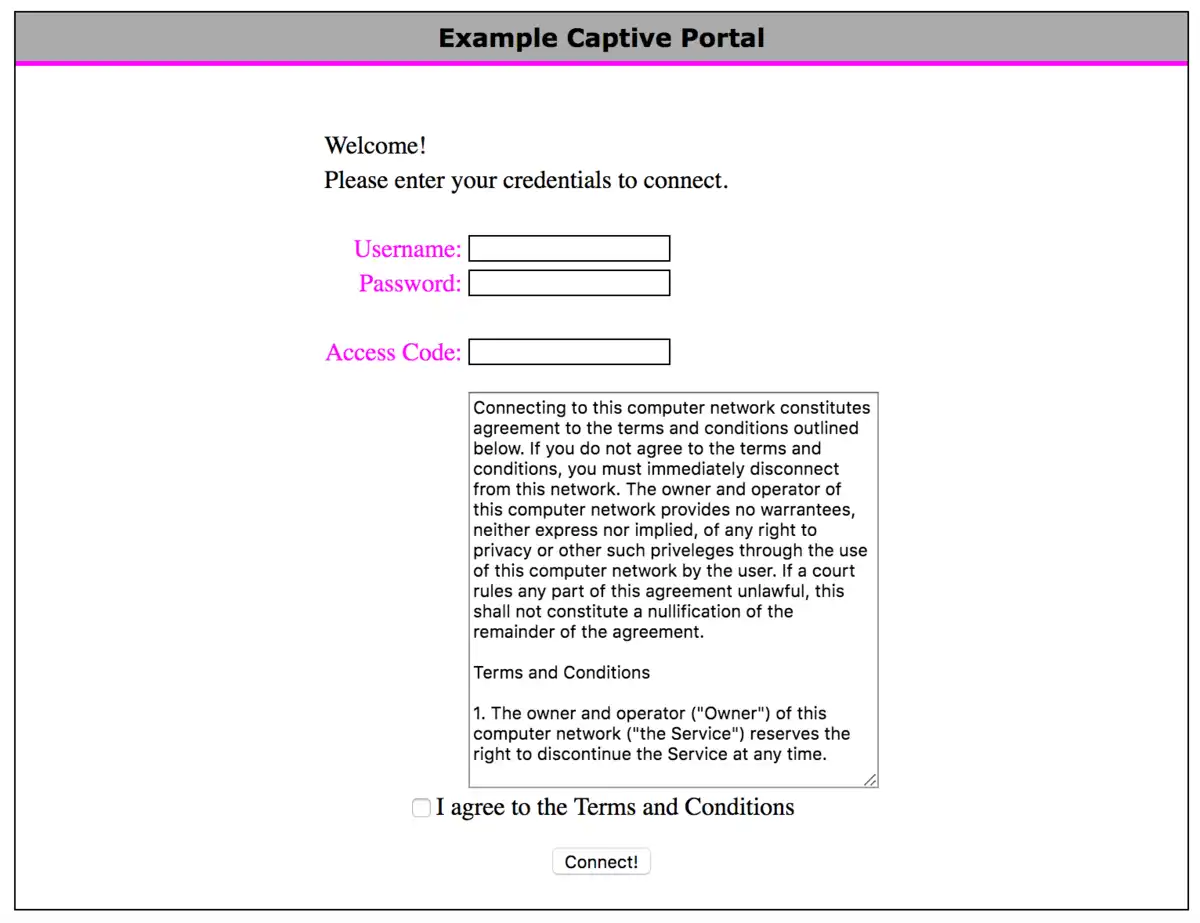

Problem może stanowić sytuacja, gdy ktoś utworzy „fałszywą” sieć, np. ze złośliwym Captive Portal (stroną internetową, która zazwyczaj wymaga logowania lub akceptacji warunków przed uzyskaniem dostępu do internetu).

Sprawdziłeś, czy masz włączone „automatyczne połączenie” z otwartymi sieciami na swoim telefonie lub laptopie? Może to spowodować, że Twoje urządzenie połączy się ze złośliwą siecią, nie wiedząc o tym.

Do czego możemy użyć VPN?

VPN można wykorzystać do łączenia urządzeń w sieci, tak jakby znajdowały się w tej samej (prywatnej) sieci, w bezpieczniejszy sposób niż wystawianie urządzeń bezpośrednio na internet (otwieranie portów w zaporze sieciowej). Należy pamiętać, że wciąż potrzebujemy serwera VPN, do którego możemy się podłączyć, możemy go skonfigurować samodzielnie (wymaga otwarcia w zaporze sieciowej) lub skorzystać z dostawcy, który oferuje nam przekaźnik (pośrednik). Popularne opcje to OpenVPN, WireGuard i IPsec.

Eksempel

Masz komputer gamingowy, który chcesz podłączyć z laptopem, gdy jesteś w szkole, za pomocą oprogramowania Remote Desktop (RDP). Możesz wtedy skonfigurować rozwiązanie VPN, które pozwoli Ci połączyć się z siecią domową, a następnie użyć RDP, aby połączyć się z komputerem gamingowym tak, jakbyś był w domu.

W naszym przypadku wykorzystamy to do uzyskiwania dostępu do zasobów w naszej szkole z innych miejsc na świecie, a później przyjrzymy się cloud computingu, gdzie chcemy łączyć się z wirtualnymi serwerami w chmurze w bezpieczny sposób. Zazwyczaj otwieramy port do naszego serwera, aby to skonfigurować, a następnie zamykamy serwer (zwykle Site-to-site VPN).

Jedyną praktyczną różnicą jest to, że otrzymujemy inny adres IP przez naszą sieć VPN (np. często używane jest 100.64.x.x/10 dla VPN), ale funkcjonalność jest taka, jakbyśmy byli w tej samej sieci. Oznacza to, że możemy używać np. RDP, SSH, FTP (File Transfer Protocol) itp. bez konieczności otwierania naszych usług w zaporze ogniowej.

Zadanie 1 - Instalacja TailScale VPN

Zadanie 1 - Instalacja TailScale VPN

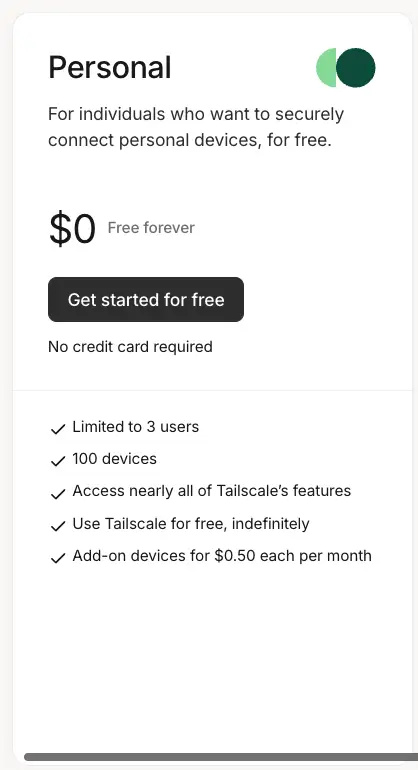

Na szczęście dla nas, instalacja VPN jest prosta, szczególnie jeśli używasz usługi takiej jak TailScale. Jest to komercyjna usługa, która oferuje prosty sposób na skonfigurowanie VPN WireGuard, który zapewnia nam więcej niż wystarczającą funkcjonalność na swoim bezpłatnym poziomie (100 urządzeń).

Postępuj zgodnie z procesem instalacji opisanym w dokumentacji: https://tailscale.com/download

Uwaga

Potrzebujesz VPN na wszystkich urządzeniach, które chcesz połączyć z siecią. Obejmuje to zarówno serwery, komputery, telefony komórkowe, itp.

Zadanie 2 - Skonfiguruj węzeł wyjściowy (Exit Node)

Zadanie 2 - Skonfiguruj węzeł wyjściowy (Exit Node)

Węzeł wyjściowy (Exit Node) w TailScale to urządzenie w Twojej sieci, które działa jako brama dla całego ruchu z innych urządzeń w sieci TailScale. Przekierowuje cały ruch przez to urządzenie, co może być przydatne do uzyskania dostępu do zasobów w określonej sieci lub uzyskania nowego adresu IP w celu obejścia ograniczeń geograficznych.

Używamy Nginx Proxy Manager do ograniczania dostępu do określonych zasobów na podstawie adresu IP (np. serwera Proxmox), dzięki węzłowi wyjściowemu w szkole możesz uzyskać adres IP, który znajduje się „w szkole”, niezależnie od tego, gdzie jesteś na świecie.

Postępuj zgodnie z dokumentacją, aby skonfigurować węzeł wyjściowy: https://tailscale.com/kb/1103/exit-nodes#configure-an-exit-node

Obs! “Edit Routes” menu

Nie zapomnij o kroku włączenia opcji „Use as Exit Node” w menu TailScale na urządzeniu, które skonfigurowałeś jako Exit-Node. To powszechny krok do zapomnienia.

Exit-Node na VPS w chmurze!

Jeśli skonfigurujesz maszynę wirtualną w innym kraju za pomocą np. Azure (gdzie możesz otrzymać darmowe kredyty jako student), możesz łatwo skonfigurować Exit-Node, aby uzyskać adres IP w tym kraju - podobnie jak w przypadku komercyjnej usługi VPN, z mniejszymi ograniczeniami i większą wiedzą!